你是否在最近更新版本的Chrome中,发现Chrome除了把HTTPS标识做的更炫以外,增加了对SSL加密套件的说明?

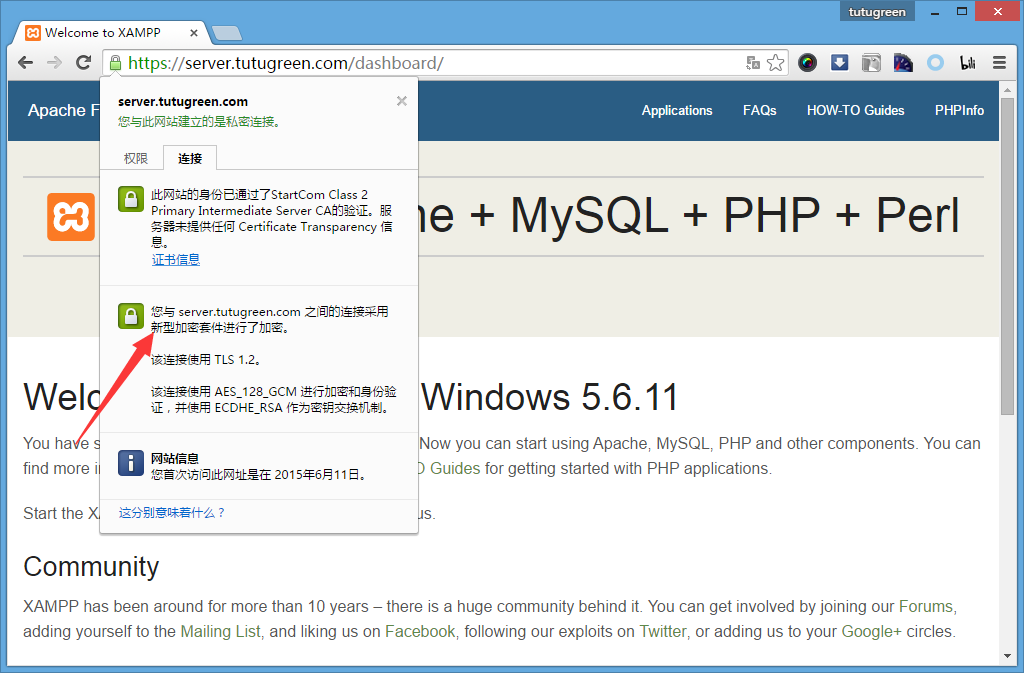

点击小绿锁,连接选项卡中,写出了本次SSL证书颁发者、加密方式、密钥交换方式等信息。

下方有几行:

您与此网站建立的是私密连接。

该网站身份通过了xxxx。。。

您与 server.tutugreen.com 之间的连接采用了新型加密套件进行了加密。

该连接使用 TLS 1.2。

该连接使用 AES_128_GCM 进行加密和身份验证,并使用 ECDHE_RSA 作为密钥交换机制。

如果你的网站是像上面这样显示的,那么恭喜,您的站点HTTPS设置很恰当。

当然,大部分小站(还有相当一部分大型站点)都不是这样显示的(其实这并不重要233)。。

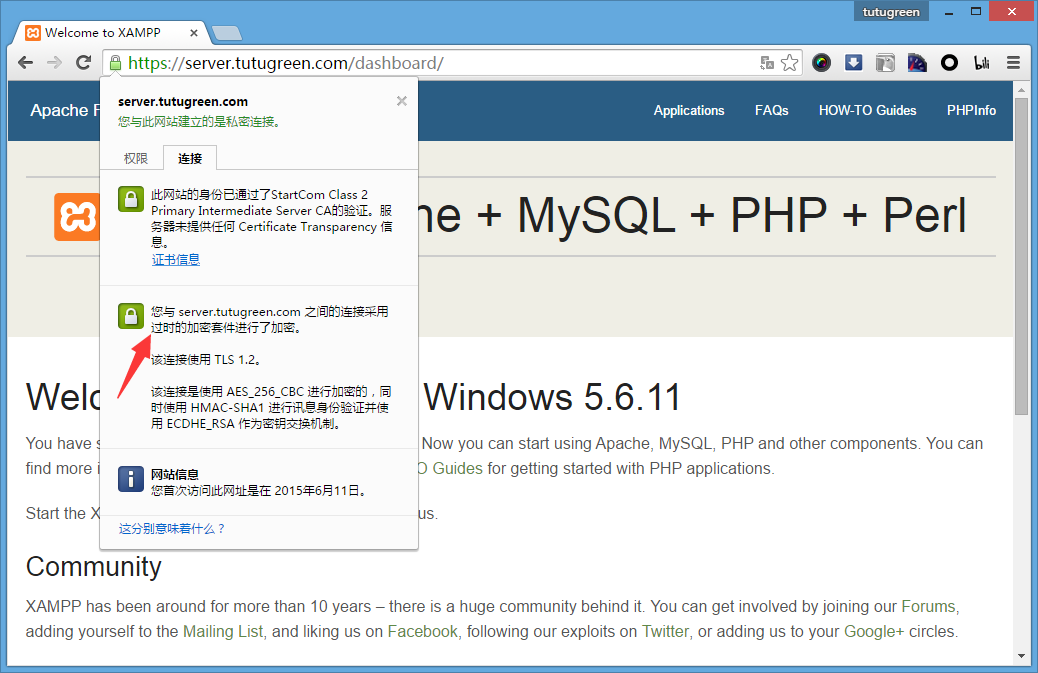

而是这样显示的:

您与此网站建立的是私密连接。

您与 mc.tutugreen.com 之间的连接采用过时的加密套件进行了加密。

该连接。。。。。。

配置前截图(旧)↑

甚至还有这样显示的:

此网站使用了安全系数较低的安全配置(SHA-1签名),因此您的连接可能不具有私密性。

然后头顶一个红叉锁(其实这是证书的问题。。)

然而谷歌、赛门铁克、Cloudflare这些注重安全的企业,早已指定“新型?”加密套件。虽然我也不知道被判定为新型的有哪些(只见过AES_128_GCM嘛。。)。。

本来不感觉的,被Chrome说后一阵不爽,决定换成新的。

本篇就是教你指定“新型”加密套件,符合Chrome的要求,符合SSL Labs(←第一次听说。。)评价“A”的标准。

经过半天谷歌+度娘。

找到的资料如下:

https://raymii.org/s/tutorials/Strong_SSL_Security_On_nginx.html

翻译(中文版):http://www.oschina.net/translate/strong_ssl_security_on_nginx

这里面已经很清晰的说明了,应该做什么。

你可以在这个网站(https://www.ssllabs.com/ssltest/analyze.html)测试你自己站点的SSL安全评分报告,仅供参考。

(话说看到有站点评分居然是F的,甚至T的,仔细一看,支持一堆符合漏洞攻击标准的协议,自己生成的SSL证书(直接扣到0分了;p),弱加密方式,醉了。。)

这是我自己站点的测试报告:https://www.ssllabs.com/ssltest/analyze.html?d=server.tutugreen.com&latest

生成报告可能要10分钟左右。

好了不废话了,强行入正片。

使用Apache的用户,请在httpd-ssl.conf(关于ssl的配置文件)中。

修改/添加以下参数(如果有,去掉注释用的#号,直接改,没有的手动添加):

SSLCipherSuite EECDH+AESGCM:EDH+AESGCM:AES256+EECDH:AES256+EDH SSLProtocol All -SSLv2 -SSLv3 SSLHonorCipherOrder On SSLSessionTickets Off

说明:第一行为SSL套件方式,前面的优先,后面的做兼容(如果你想让Chrome识别为新型,只需要改这个就行)。

按照原文档说明,还建议添加

Header always set Strict-Transport-Security "max-age=63072000; includeSubdomains; preload" Header always set X-Frame-Options DENY Header always set X-Content-Type-Options nosniff # Requires Apache >= 2.4 SSLCompression off SSLUseStapling on SSLStaplingCache "shmcb:logs/stapling-cache(150000)"

我就不添加了233,你们有需要的研究研究。

这样修改完毕后,你可以在上面的评测中得到“A”的评价、在Chrome中,评为新型加密方式(然而并没有什么卵用,Google抓取的时候并不会查你的安全性)能得到访客更多的信任,顺便装个B←这才是重点吧喂2333。

如果你还做了后面的设置,包括HSTS,那么你可以获得A+的评价。

就像Ta一样(然并卵)。

好了,就是那么Easy。

当然,首先你需要有一个有效的证书,像这样的↓。

附录(报告测试截图):

PS:这个标题包含了我对度娘SE/O满满的诚意233,请不要在意细节。

PPS:2015-⑨-⑨,修复一不小心看到的几个错别字√

PPPS:10-7,再次修复几个错别字。

Comments | 14 条评论

哈哈哈,好的!

我就想问,博主是男是女。。。

@balabala

你猜w

你猜w

@balabala

这么可爱的孩子,一定是个男的

我是iis6下的ssl,请问ssl配置套件哪里设置呀

@东莞渣渣

没有实际试过IIS,不过稍微了解了下IIS应该是通过组策略设置。

计算机配置->管理模板->网络->SSL 配置设置->SSL 密码套件顺序

注意对版本有要求,最低需要 Windows Vista (Windows Server 2008)。IIS6可能不行。

你好,可以帮我吗?总是出现这个,重装系统也没用。您与 guang.taobao.com 之间的连接采用新型加密套件进行了加密

@天高云淡

Hi,出现这个提示是正常的!

如果提示是新型的话。

即使要修改也是要服务器端修改,不是客户端能完成滴(´・ω・`)

希望可以远程帮我解决一下,谢谢,【邮箱地址已被隐藏】

哎呦,如果是nginx的环境呢,改哪里?我只有第一个是绿锁子,第二个直接就是黄色警号了。

请问 IIS 可以设置吗

@chuchenhb

可以的,在组策略设置。

该评论为私密评论